セキュリティ対策【外部要因編】

こんにちは。クイックガード広報のウエポンです(武器ではありません!)。

前回の記事では内部セキュリティの原因や経路、その対策を確認していきました。

今回は外部要因のセキュリティを確認していきたいと思います。

・外部要因の不正アクセス

・不正アクセスの手口

–アカウントの乗っ取りとは

–セキュリティホールへの攻撃とは

・不正アクセスによる被害

・不正アクセス対策

–アカウントの乗っ取りへの対策方法

–脆弱性攻撃への対策方法

・最後に

外部要因の不正アクセス

前回のおさらいですが内部要因と外部要因を改めて確認します。

【外部要因】不正アクセス、社内外の人間による意図的な不正行為

外的要因で代表的なのは不正アクセスです。

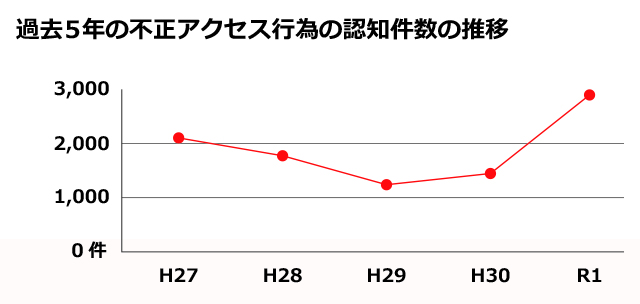

総務省の発表では令和元年の不正アクセス行為件数は2,960件であり、前年の1,486件と比較すると約99.2%増加しています。

出典:「不正アクセス行為の発生状況」(総務省)をもとに株式会社クイックガード作成

この調査で注目すべき点は令和元年の2,960件のうち2,855件は一般企業が狙われていることです。この数値からも皆様の会社も常に不正アクセスの危険にさらされている可能性を考え、対策を再確認してみましょう。

不正アクセスの手口

不正アクセスの手口は大きく「アカウントの乗っ取り」と「セキュリティホールへの攻撃」の2種類に分けられます。

アカウントの乗っ取りとは

攻撃者により、普段使用している「正規のWebサイト」にログインされてしまいます。

世の中でよく利用されるIDとパスワードの組み合わせをまとめた辞書を作成し、試していく「辞書アタック」と呼ばれるものや、他サイトで登録したアカウント情報が流出し、あらゆるWebサイトで同様の情報にてログインを試みる「リスト型攻撃」などが増加しています。

半角英数字の推測されやすい組み合わせにしていることや同一のアカウント、パスワードを使い回していることが要因です。

セキュリティホールへの攻撃とは

私たちの使用しているOSやソフトウェア、ワードプレスなどのCMSには、情報セキュリティ上のプログラムの不具合や設計ミスなどから発生するセキュリティホールと呼ばれる欠陥が存在します。

攻撃者はセキュリティホールを利用してサーバに予期せぬ動作をさせ、Webサイトの情報を書き換えたり、盗み取ったりします。

不正アクセスによる被害

・情報の漏洩

・企業情報や個人情報を盗み取られる

・踏み台にされる

迷惑メールやDDos攻撃(アクセスを集中させサーバのパンクを狙った攻撃)の中継地点(踏み台)として悪用されてしまいます。

被害者としてサーバのリソースを使われて負荷が高まり、自身のWebサイト処理が遅くなる側面もありますが、他サイトを攻撃する加害者となってしまいます。

不正アクセスによる対策

アカウントの乗っ取りへの対策方法

・予測しにくいパスワードを設定する

数字、大文字・小文字のアルファベットを組み合わせ、特に機密性の高い情報には記号を組み合わせて複雑化し、長めの文字列を設定することをお勧めします。

・ログイン情報を使い回さない

リスト型攻撃の対策のためにも同一のアカウント、パスワードを使い回しは避けましょう。

ほかにも「admin」「administrator」は多用されているので控えるべきでしょう。

脆弱性攻撃への対策方法

・脆弱性を極力なくす

ソフトウェア設計の不十分さやプログラムのコーディングミスがセキュリティホール(欠陥)の原因になりますので、開発設計の入念なチェックと定期的なログ確認など予防策を取るようにしましょう。

・OSやソフトウェアをバージョンアップする

OSやソフトウェアは定期的に脆弱性が発見されます。自分自身のシステムが該当する場合には、できる限り早めにアップデートやバージョンアップを行いましょう。

・CMSのバージョンアップする

利用者の多いワードプレスなどは無料のオープンソースである事から利用者が多く、攻撃対象になりやすいです。

使用しているプラグインやテンプレートのアップグレードは小まめに行いましょう。

・IPSやWAFなどのセキュリティサービスを導入する

よく知られた既知の脆弱性には、IPSやWAFなどのセキュリティサービスの導入が効果的です。プログラムの欠陥があってもIPSやWAFでサーバ到達前にアクセスを遮断する事で被害を避けたり、最小限にとどめる事が出来ます。

最後に

不正アクセスは年々増えており、攻撃方法も多様化しています。

進化する攻撃に対しいち早く対応するためにも、会社で使用しているソフトウェアやアプリケーションを再確認して定期的に情報を更新していきましょう。