はじめて使う 「GMOクラウド Basicシリーズ」 第4回

最近、安定していて絶好調のGMOクラウドについての第4回の記事

となります。今回は、ファイヤーウォールのポリシー設定について

書きたいと思います。

CloudStackベースのIDCFクラウドに比べるとわかりやすい画面に

なっています。個人的には好きですが、好みは人それぞれなので、

なんとも言えないところです(笑)

さて、第2回の仮想サーバ作成の時にも触れたのですが、一番最初

にネットワークのセキュリティグループを作成するのが重要です。

このセキュリティグループで、基本的なファイヤーウォールの

ポリシーが設定されます。

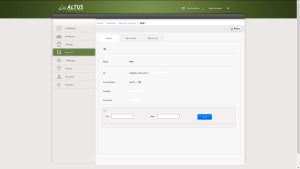

まずは、コンソール画面から[ネットワーク]を選択して、左上の

タブから[セキュリティグループ]を選択します。

下記のように登録されている[セキュリティグループ]の一覧が表示

されます。Defaultは、用途がわかりずらくなるので使わずに、

分かりやすい名前を付ける事をお勧めします。

設定したい[セキュリティグループ]をクリックすると下記の画面に

移ります。[Ingress Rule]が外部から内部への通信、[Egress rule]

が内部から外部への通信の設定になります。

日本語だと[Ingress Rule]が受信規則、[Egress rule]が送信規則と

なっています。

Egressの方のruleのRはなぜか大文字ではありません(笑)

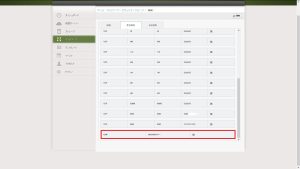

下記は、お試しで4つルールを登録してある画面になります。

プロトコルを選択して、あとはポート番号を入力するだけです。

WEB公開の場合は、開始ポートも終了ポートも80を入力すれば、

完了です。特定のIPからの接続でない場合には、0.0.0.0/0

を入力すれば許可されます。特定のIPアドレスの場合には、

192.168.10.111/32のように設定すれば大丈夫です。

あと、グローバルを経由しない内部通信を許可したい場合の設定

を紹介します。主にWEBからDBへのアクセスなどを許可する際に、

利用する方が多いと思います。

内部通信では、セキュリティグループ同士の通信を許可する形で

許可する仕様になっています。下記のように赤字の部分を確認して

おきます。

左上の[Add by]のチェックBOXを[CIDR]から[Account]に変更します。

今回はICMPを許可する設定例を記載します。ちょっとわかりづらい

のは、アカウントとセキュリティグループを記載する部分ですが、

上記で確認した名前とアカウントの情報を、冗談にアカウントを

入力して、下段にセキュリティグループの名前を入力します。

成功すると下記のようにCIDRのルールとは異なった形式で、ルールが

追加されます。

本日はここまでになります。何か不明点や間違いなど見つかりましたら、

ご連絡頂ければと思います。