logentriesで色々なログを監視してみよう 第4回 (AWSCloudTrail Log)

SaaSのlogentriesについての第4回目の記事となります。

今回はAWS CloudWatch Logをlogentriesで監視する設定をご紹介

したいと思います。

AWSは誰もがAPIなどからリソース変更や仮想サーバの増設が出来る

ので、セキュリティの観点からもログ監視を実施している方も多い

かと思います。

前準備としてAWS マネジメントコンソールより、CloudTrail を

有効にしておきます。SNS Topic も作成する必要があるので、

注意してください。

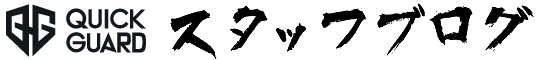

次にSQS よりlogentriesに送信するqueueの設定を作成します。

完了した際に、下のARNという部分に文字列が表示されますので、

それをコピーしておきます。エンドポイント作成時に使用します。

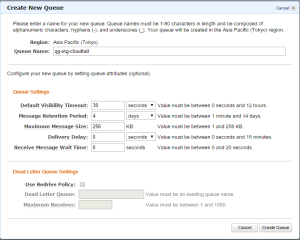

作成した queue に対してパーミッションを追加します。

ここでlogentriesに送信を許可する内容を定義します。

右クリックから「Add a Permission」

今回はメッセージの送受信と削除の簡単な動作のみ

許可するので、Actionの項目については、以下の3つを選択します。

SendMessage

ReceiveMessage

DeleteMessage

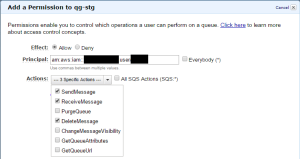

作成したqueue にエンドポイントをサブスクライブします。

TopicARNには、queueの設定を作成した際のARNの文字列を

記入します。

作成した queue を選択し、画面下の詳細よりURLを取得します。

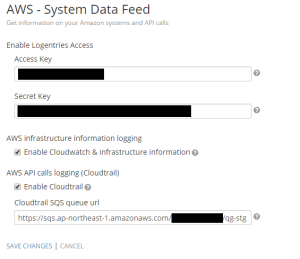

Logentories側の管理画面より、取得したURLを入力して Saveします。

CloudTrailが追加されたことを確認します。

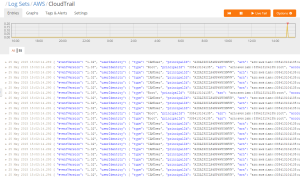

あとはAWSの仮想インスタンス側で、API操作をします。

しばらくすると、ログが流れてきます。

上記の設定で、ひとまず意図しないログインの検知、リソース変更の

追跡などAPI操作のログが表示されるようになりました。